@tocotronaut und alle anderen

Okay... ich habe mal kurz was getestet.

- Ich habe hier eine externe SSD an mein MBA mit M1 angeschlossen und diese mit APFS formatiert und die dabei nur "APFS" und nicht "APFS (verschlüsselt) gewählt.

- Anschließend habe ich rd. 20 GB an Dateien drauf kopiert. Da es eine ältere SSD ist, dauerte das etwa eine Minute.

Der Test soll nun sein, diese SSD nachträglich, mit Rechtsklick auf das Icon -> Verschlüsseln wählen, eben zu verschlüsseln und aus der Aktivität und der Dauer der Verschlüsselung zu erkennen, wie APFS das nun handhabt.

Meiner Ansicht nach müsste es sich ja dann so verhalten:

ist APFS nicht immer verschlüsselt, ...

... müssten bei einer nachträglichen Verschlüsselung ja alle Dateien erst wieder eingelesen, dann verschlüsselt und wieder geschrieben werden. Selbst wenn die Verschlüsselung selbst in nahezu Nullzeit von statten geht, dürfte das Lesen und Schreiben der Dateien mindestens wieder über 1 Minute dauern. Zudem müsste man dann ja in der Aktivitätsanzeige diese Festplattenaktivität erkennen.

ist APFS immer verschlüsselt...

... müsste eine nachträgliche Verschlüsselung faktisch sofort erledigt sein, da nur der Key verschlüsselt wird und es sollte keinerlei Festplattenaktivität erfolgen, vielleicht ein paar Bytes wegen des Keys.

Den Erfolg der Verschlüsselung kann man dann ja testen, indem man die SSD abzieht und wieder ansteckt. Dann müsste nach dem vergebenen Passwort gefragt werden.

So, das habe ich dann so getestet

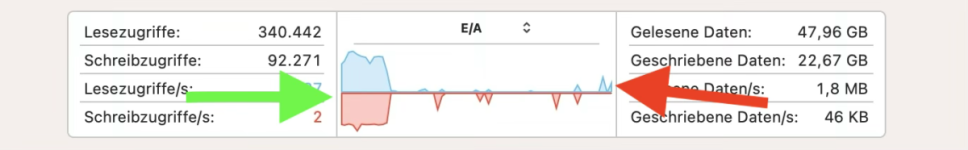

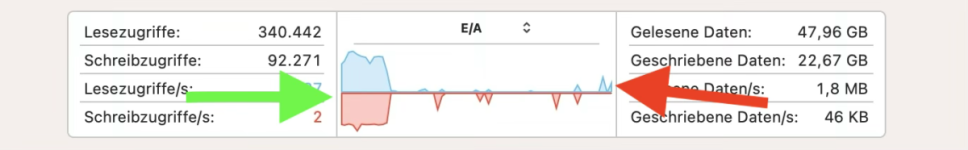

- die Aktivitätsanzeige mit dem Tab "Festplatten" geöffnet, um Festplatten-Lese- und Schreibvorgänge zu erkennen. Es müssten ca. insgs. 40 GB sein

- Rechtsklick auf das Icon der SSD -> Verschlüsseln gewählt

Ergebnis:

Die Verschlüsselung war faktisch sofort erledigt. Ich konnte bis auf einen minimalen, kurzen Lese-/Schreibvorgang nichts in der Aktivitätsanzeige erkennen. Das Laufwerk konnte auch problemlos ausgeworfen werden. Nach dem Wiederanstecken wurde das Passwort abgefragt, angenommen und die Dateien waren vorhanden und lesbar.

Hier ein screenshot der Aktivitätsanzeige. Links, der grüne Pfeil deutet auf den Lese-/Schreibvorgang hin, bei anfänglichen Kopieren der Dateien auf die SSD. Rechts, der rote Pfeil deutet auf die kurze Aktivität hin, als ich die Verschlüsselung der SSD aktiviert habe.

Es sieht also für mich so aus, dass APFS auf Filesystemebene immer verschlüsselt ist und bei einer nachträglichen Verschlüsselung daher nur der Key verschlüsselt werden muss und nicht mehr die Daten selbst. Somit wäre bei einem Löschen der Key weg, egal ob der Key nun ursprünglich nur erzeugt oder nachträglich zusätzlich verschlüsselt wurde, was eine Wiederherstellung der Daten nicht mehr ermöglicht.