BlueDevilHH

Aktives Mitglied

Thread Starter

- Dabei seit

- 21.11.2008

- Beiträge

- 1.026

- Reaktionspunkte

- 132

Hallo,

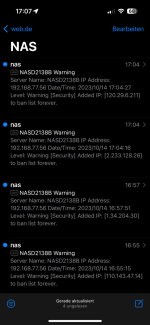

mein NAS im Heimnetz wurde seinerzeit durch Einlogversuche von außen regelrecht bombardiert so das meine Ban-Liste im NAS im Sekundentakt mit IP-Adressen gefüllt wurde.

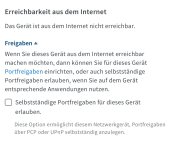

Ich habe daraufhin zwischen der Fritzbox und iPhone/Macbook ein Wireguard-VPN eingerichtet welches auch wunderbar funktioniert (VPN an = Zugriff, VPN aus = kein Zugriff). Von da an war Schluss mit den unerwünschten Zugriffsversuchen auf dem NAS. Seltsamerweise bekomme ich von meinem NAS aber seit 2 Tagen wieder zig Emails mit der Benachrichtigung über solche Zugriffe von außen.

Ich habe nun gerade noch einmal neue VPN-Verbindungen konfiguriert aber trotzdem finden weiterhin Zugriffe statt.

Was mache ich falsch oder was muss ich eventuell an meiner Konfiguration anpassen?

Vielen Dank schon mal für die Unterstützung

mein NAS im Heimnetz wurde seinerzeit durch Einlogversuche von außen regelrecht bombardiert so das meine Ban-Liste im NAS im Sekundentakt mit IP-Adressen gefüllt wurde.

Ich habe daraufhin zwischen der Fritzbox und iPhone/Macbook ein Wireguard-VPN eingerichtet welches auch wunderbar funktioniert (VPN an = Zugriff, VPN aus = kein Zugriff). Von da an war Schluss mit den unerwünschten Zugriffsversuchen auf dem NAS. Seltsamerweise bekomme ich von meinem NAS aber seit 2 Tagen wieder zig Emails mit der Benachrichtigung über solche Zugriffe von außen.

Ich habe nun gerade noch einmal neue VPN-Verbindungen konfiguriert aber trotzdem finden weiterhin Zugriffe statt.

Was mache ich falsch oder was muss ich eventuell an meiner Konfiguration anpassen?

Vielen Dank schon mal für die Unterstützung