BalthasarBux

Aktives Mitglied

- Dabei seit

- 07.01.2020

- Beiträge

- 3.046

- Reaktionspunkte

- 2.893

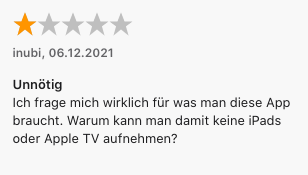

Wobei man bei Bewertungen im Store echt vorsichtig sein sollte. Einerseits werden gute Bewertungen hinzugekauft, andererseits bewerten da Menschen, die zu keinem klaren Gedanken Imstande sind. Heute erst: Apple Configurator für iOS ("Apple Configurator für das iPhone macht es einfach, deiner Organisation in Apple Business Manager oder Apple School Manager Macs mit einem T2-Sicherheitschip oder mit Apple Chips zuzuweisen, damit die automatische Geräteregistrierung genutzt werden kann." )

Was steht drunter?

(https://apps.apple.com/de/app/apple-configurator/id1588794674)

Sorry fürs leichte Abdriften ins OffTopic.

Was steht drunter?

(https://apps.apple.com/de/app/apple-configurator/id1588794674)

Sorry fürs leichte Abdriften ins OffTopic.