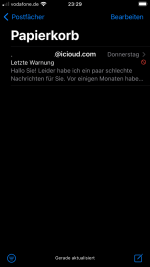

Interessante Geschichte. Denn mir ist vor einigen Tagen exakt das gleiche passiert. Ich habe auch so eine Erpressungsmail bekommen, der Absender der Adresse gab sich aber als meine eigene icloud.com-Adresse aus, die ich jedoch ebenfalls nie benutze, da ich primär - wenn es überhaupt die Apple-Adresse sein muss - meine mac.com-Adresse verwende.

Der "Erpresser" behauptete allen möglich Unsinn, der aber vermutlich einige Leute doch erschrecken könnte. Angeblich hat er mich beobachtet - ihr wisst schon bei was

- und das ganze mit meiner Webcam gefilmt. Soso. Und er wollte mich allen Ernstes damit erpressen, die vermeintlichen Videos "online zu stellen" und an alle meine Freunde und Verwandten zu schicken. Fun Fact am Rande: sollte derjenige tatsächlich meine Webcam, gekapert haben, dann wäre darauf genau gar nichts zu sehen ausser tiefes Schwarz, da meine einzige Webcam sich im Gehäuse meines MBP befindet und das ist immer zugeklappt.

Dumm gelaufen. Alleine daraus war schon mehr als deutlich ersichtlich, dass der ganze Unfug nichts weiter als eine leere Drohung und sinnfreies Blabla war. Und wenn ich das Lösungsgeld nicht innerhalb von 48 Stunden gezahlt hätte, dann hätte er all meine Daten gelöscht, meinen Rechner gesprengt und was weiß ich noch alles. Ja ne, is' klar.

Ach ja, natürlich ist nach Ablauf dieser ominösen Frist genau gar nichts passiert.

Schöne Grüße daher auch an die russischen Trolle bei FIRSTBYTE.PRO/FIRSTBYTE.RU!

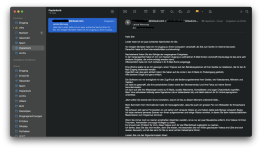

Trotzdem ein weiterer und wichtiger Hinweis darauf, dass man im Netz nach wie vor auf der Hut sein sollte und dass die eigenen Daten mit ziemlicher Sicherheit nie 100%ig sicher sind. Und ich habe nun immerhin durch diesen Thread auch gelernt, dass man In der macOS Mail App den vollständigen Header über das Darstellung-Menü oder direkt per Command+Shift+H einsehen kann. Danke für den wertvollen Tipp!

- und das ganze mit meiner Webcam gefilmt. Soso. Und er wollte mich allen Ernstes damit erpressen, die vermeintlichen Videos "online zu stellen" und an alle meine Freunde und Verwandten zu schicken. Fun Fact am Rande: sollte derjenige tatsächlich meine Webcam, gekapert haben, dann wäre darauf genau gar nichts zu sehen ausser tiefes Schwarz, da meine einzige Webcam sich im Gehäuse meines MBP befindet und das ist immer zugeklappt.

- und das ganze mit meiner Webcam gefilmt. Soso. Und er wollte mich allen Ernstes damit erpressen, die vermeintlichen Videos "online zu stellen" und an alle meine Freunde und Verwandten zu schicken. Fun Fact am Rande: sollte derjenige tatsächlich meine Webcam, gekapert haben, dann wäre darauf genau gar nichts zu sehen ausser tiefes Schwarz, da meine einzige Webcam sich im Gehäuse meines MBP befindet und das ist immer zugeklappt.  Dumm gelaufen. Alleine daraus war schon mehr als deutlich ersichtlich, dass der ganze Unfug nichts weiter als eine leere Drohung und sinnfreies Blabla war. Und wenn ich das Lösungsgeld nicht innerhalb von 48 Stunden gezahlt hätte, dann hätte er all meine Daten gelöscht, meinen Rechner gesprengt und was weiß ich noch alles. Ja ne, is' klar.

Dumm gelaufen. Alleine daraus war schon mehr als deutlich ersichtlich, dass der ganze Unfug nichts weiter als eine leere Drohung und sinnfreies Blabla war. Und wenn ich das Lösungsgeld nicht innerhalb von 48 Stunden gezahlt hätte, dann hätte er all meine Daten gelöscht, meinen Rechner gesprengt und was weiß ich noch alles. Ja ne, is' klar.  Ach ja, natürlich ist nach Ablauf dieser ominösen Frist genau gar nichts passiert.

Ach ja, natürlich ist nach Ablauf dieser ominösen Frist genau gar nichts passiert.