Bozol

Aktives Mitglied

Thread Starter

- Dabei seit

- 16.07.2003

- Beiträge

- 3.490

- Reaktionspunkte

- 2.206

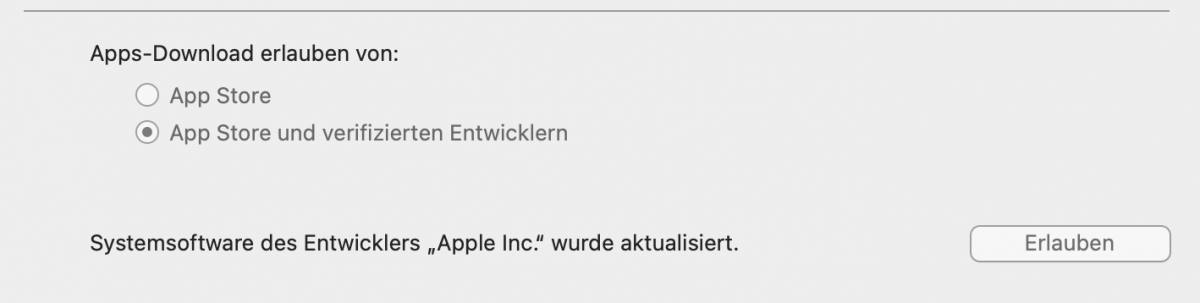

Hallo, weiss jemand von Euch was da gerade bei mir ankam? Es stand nur Systemerweiterung (aber nicht welche) im Requester dabei und dass man diese in den Prefs unter Sicherheit & Datenschutz noch freigeben müsse.